09.07.2019

ما هو حجم في علوم الكمبيوتر. كمية المعلومات

يتميز عصر التكنولوجيا الفائقة لدينا بقدراتها الواسعة. مع تطور أجهزة الكمبيوتر الإلكترونية ، فتحت آفاق مذهلة أمام الناس. يمكن الآن العثور على أي أخبار مثيرة للاهتمام على الشبكة العالمية مجانًا ، دون مغادرة المنزل. هذا هو طفرة في التكنولوجيا. ولكن ما مقدار البيانات التي يمكن تخزينها في ذاكرة الكمبيوتر ومعالجتها ونقلها عبر مسافات طويلة؟ ما هي وحدات المعلومات في علوم الكمبيوتر الموجودة؟ وكيف تعمل معهم؟ الآن ، ليس فقط الأشخاص المشتركين مباشرة في كتابة برامج الكمبيوتر ، ولكن يجب على تلاميذ المدارس العاديين معرفة إجابات هذه الأسئلة. بعد كل شيء ، هذا هو أساس كل شيء.

في علوم الكمبيوتر

لقد اعتدنا على التفكير في أن المعلومات هي كل المعرفة التي يتم نقلها إلينا. لكن في علوم الكمبيوتر وعلوم الكمبيوتر ، تحتوي هذه الكلمة على تعريف مختلف قليلاً. هذا هو المكون الأساسي لعلم الكمبيوتر الإلكتروني بأكمله. لماذا الأساسية أو الأساسية؟ لأن تكنولوجيا الكمبيوتر تعالج البيانات وتحفظ وتعلم الناس. يتم قياس أصغر وحدة من المعلومات بالبت. يتم تخزين المعلومات في الكمبيوتر حتى يرغب المستخدم في مشاهدتها.

لقد اعتدنا على التفكير في أن المعلومات هي وحدة لغوية. نعم ، إنه كذلك ، لكن في علوم الكمبيوتر يتم استخدام تعريف مختلف. هذه هي معلومات حول الحالة والخصائص ومعلمات الكائنات في بيئتنا. من الواضح تمامًا أنه كلما تعلمنا أكثر عن كائن أو ظاهرة ، كلما أدركنا أن فكرتنا عنها ضئيلة. ولكن الآن ، بفضل هذه الكمية الضخمة من المواد المجانية تمامًا والتي يمكن الوصول إليها من جميع أنحاء العالم ، أصبح من الأسهل بكثير التعلم ، وتكوين صداقات جديدة ، والعمل ، والاسترخاء والاسترخاء فقط أثناء قراءة الكتب أو مشاهدة الأفلام.

الجانب الأبجدي لقياس كمية المعلومات

من خلال طباعة المستندات للعمل والمقالات على مواقع الويب والحفاظ على مدونتنا الشخصية على الإنترنت ، لا نفكر في كيفية تبادل البيانات بين المستخدم والكمبيوتر نفسه. كيف يكون الجهاز قادرًا على فهم الأوامر ، في أي شكل يقوم بتخزين جميع الملفات؟ في علوم الكمبيوتر ، يتم أخذ بعض الشيء كوحدة معلومات ، والتي يمكن تخزينها من الأصفار والأخرى. جوهر النهج الأبجدي في قياس حروف النص هو سلسلة من الحروف. لكن لا تربط النهج الأبجدي بمحتوى النص. هذه أشياء مختلفة تماما. يتناسب حجم هذه البيانات مع عدد الأحرف التي تم إدخالها. بفضل هذا ، اتضح أن وزن معلومات شخصية من الأبجدية الثنائية يساوي بت واحد. وحدات المعلومات في علوم الكمبيوتر مختلفة ، مثل أي تدابير أخرى. البت هو الحد الأدنى لقيمة القياس.

جانب المحتوى لحساب كمية المعلومات

يستند قياس المعلومات إلى نظرية الاحتمالات. في هذه الحالة ، يتم النظر في مسألة مقدار البيانات الموجودة في الرسالة التي يتلقاها الشخص. هنا يتم استخدام نظريات الرياضيات المنفصلة. لحساب المواد ، يتم أخذ صيغتين مختلفتين اعتمادًا على احتمال الحدث. في الوقت نفسه ، تظل وحدات المعلومات في علوم الكمبيوتر كما هي. مهام حساب عدد الأحرف والرسومات لنهج المحتوى أكثر تعقيدًا بكثير من الأبجدية.

أنواع عمليات المعلومات

هناك ثلاثة أنواع رئيسية من العمليات التي تتم في جهاز كمبيوتر إلكتروني:

- كيف تسير هذه العملية؟ من خلال أدوات إدخال البيانات ، سواء كانت لوحة مفاتيح أو ماوس بصري أو طابعة أو غيرها ، فإنها تتلقى المعلومات. ثم يحولهم إلى كود ثنائي ويكتب على القرص الصلب بالبايت ، بايت ، ميغابايت. لترجمة أي وحدة من المعلومات في علوم الكمبيوتر ، يوجد جدول يمكنك من خلاله حساب عدد البتات في ميغابايت واحد ، وتنفيذ ترجمات أخرى. الكمبيوتر يفعل كل شيء تلقائيا.

- تخزين الملفات والبيانات في ذاكرة الجهاز. الكمبيوتر قادر على تخزين كل شيء في شكل ثنائي. يتكون الكود الثنائي من الأصفار والأخرى.

- آخر العمليات الرئيسية التي تحدث في الكمبيوتر الإلكتروني هو نقل البيانات. كما يتم تنفيذها في شكل ثنائي. لكن المعلومات معروضة بالفعل على شاشة الشاشة في شكل رمزي أو غيره من الأشكال المألوفة لدينا.

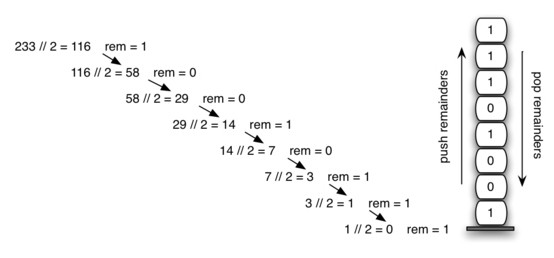

ترميز المعلومات وقياسها

يتم أخذ بعض الشيء كوحدة معلومات يسهل التعامل معها لأنها يمكن أن تحتوي على قيمة 0 أو 1. كيف يقوم الكمبيوتر بترميز الأرقام العشرية العادية إلى رمز ثنائي؟ النظر في مثال صغير من شأنه أن يفسر مبدأ ترميز المعلومات عن طريق تكنولوجيا الكمبيوتر.

لنفترض أن لدينا رقمًا في النظام المعتاد لحساب التفاضل والتكامل - 233. لترجمته إلى شكل ثنائي ، من الضروري القسمة على 2 حتى يصبح أصغر من المقسوم نفسه (في حالتنا ، 2).

- نبدأ التقسيم: 233/2 \u003d 116. يتم كتابة الباقي بشكل منفصل ، وستكون هذه مكونات الكود الثنائي للاستجابة. في حالتنا ، هذا هو 1.

- الإجراء الثاني سيكون: 116/2 \u003d 58. تتم كتابة الجزء المتبقي من القسمة - 0 - مرة أخرى بشكل منفصل.

- 58/2 \u003d 29 بدون ما تبقى. لا تنسَ أن تدون الصفر المتبقي ، لأنه بعد فقد عنصر واحد فقط ، ستحصل على قيمة مختلفة تمامًا. بعد ذلك ، سيتم تخزين هذا الرمز على محرك الأقراص الصلبة بالكمبيوتر ويكون بته - الحد الأدنى لوحدات المعلومات في علوم الكمبيوتر. طلاب الصف الثامن قادرون بالفعل على التعامل مع تحويل الأرقام من النوع العشري إلى الرقم الثنائي ، والعكس بالعكس.

- 29/2 \u003d 14 مع الباقي 1. نكتبها بشكل منفصل على الأرقام الثنائية التي تم استلامها بالفعل.

- 14/2 \u003d 7. ما تبقى من التقسيم هو 0.

- أكثر قليلا والثنائي سيكون جاهزا. 7/2 \u003d 3 مع الباقي 1 ، وهو مكتوب في الاستجابة المستقبلية للرمز الثنائي.

- 3/2 \u003d 1 مع الباقي 1. من هنا نكتب وحدتين استجابة. واحد كالباقي والآخر كالعدد المتبقي ، والذي لم يعد قابلاً للقسمة على 2.

يجب أن نتذكر أن الإجابة مكتوبة بالترتيب العكسي. سيكون الرقم الثنائي الأول الناتج من الإجراء الأول هو الرقم الأخير ، والثاني - الأخير قبل الأخير ، وهكذا. جوابنا النهائي هو 11101001.

يتم تسجيل هذا الرقم الثنائي في ذاكرة الكمبيوتر وتخزينه في هذا النموذج حتى يرغب المستخدم في النظر إليه من شاشة الشاشة. بت ، بايت ، ميغابايت ، جيجابايت - وحدات المعلومات في علوم الكمبيوتر. في هذه الكميات يتم تخزين البيانات الثنائية في الكمبيوتر.

تحويل الرقم العكسي من النظام الثنائي إلى النظام العشري

لتنفيذ الترجمة العكسية من قيمة ثنائية إلى نظام حسابي عشري ، يجب استخدام الصيغة. نحن نحسب عدد الأحرف في قيمة ثنائية ، بدءًا من 0. وفي حالتنا ، هناك 8 ، ولكن إذا بدأت العد من الصفر ، فستنتهي بالرقم التسلسلي 7. والآن تحتاج إلى مضاعفة كل رقم من الكود بمقدار 2 إلى قوة 7 ، 6 ، 5 ، ... ، 0.

1 * 2 7 + 1 * 2 6 + 1 * 2 5 + 0 * 2 4 + 1 * 2 3 + 0 * 2 2 + 0 * 2 1 + 1 * 2 0 \u003d 233. هذا هو الرقم الأولي لدينا ، والذي تم نقله قبل التحويل إلى الشفرة الثنائية.

أنت الآن تعرف جوهر جهاز الكمبيوتر والحد الأدنى لتخزين المعلومات.

وحدة المعلومات الدنيا: الوصف

كما ذكر أعلاه ، يعتبر أصغر مقياس للمعلومات قليلاً. هذه الكلمة من أصل إنكليزي ، في الترجمة تعني "رقم ثنائي". إذا نظرت إلى هذه القيمة من ناحية أخرى ، فيمكننا القول أن هذه هي خلية ذاكرة في أجهزة الكمبيوتر الإلكترونية ، والتي يتم تخزينها في النموذج 0 أو 1. يمكن تحويل البتات إلى بايت ، وميجابايت ، وحتى كميات أكبر من المعلومات. يشارك الكمبيوتر الإلكتروني نفسه في مثل هذا الإجراء عندما يخزن الرمز الثنائي في خلايا الذاكرة على القرص الصلب.

قد يرغب بعض مستخدمي الكمبيوتر في نقل مقاييس كمية المعلومات الرقمية يدويًا وبسرعة من واحد إلى آخر. لهذه الأغراض ، تم تطوير الآلات الحاسبة عبر الإنترنت ، وسوف يقومون على الفور بإجراء عملية ، والتي يمكن أن تقضي الكثير من الوقت يدويًا.

وحدات المعلوماتية المعلوماتية: مخطط القيمة

تختلف أجهزة الكمبيوتر ومحركات الأقراص المحمولة وغيرها من الأجهزة لتخزين المعلومات ومعالجتها فيما بينها من خلال مقدار الذاكرة ، والذي يتم حسابه عادةً بالجيجابايت. تحتاج إلى إلقاء نظرة على الجدول الرئيسي للكميات لمعرفة مدى قابلية وحدة واحدة للمعلومات في علوم الكمبيوتر بترتيب تصاعدي من الثانية.

باستخدام الحد الأقصى لوحدة المعلومات

في هذه الأيام ، يخططون لاستخدام الحد الأقصى لمقدار المعلومات التي تدعى yottabyte في وكالة الأمن القومي من أجل تخزين جميع مواد الصوت والفيديو التي يتم تلقيها من الأماكن العامة حيث يتم تثبيت كاميرات الفيديو والميكروفونات. في الوقت الحالي ، تعد yottabytes أكبر وحدات المعلومات في علوم الكمبيوتر. هل هذا هو الحد؟ من غير المحتمل أن يتمكن أي شخص من تقديم إجابة دقيقة الآن.

في أجهزة الكمبيوتر الحديثة ، يمكننا إدخال المعلومات النصية ، والقيم العددية ، وكذلك المعلومات الرسومية والصوتية. يتم قياس كمية المعلومات المخزنة في جهاز الكمبيوتر من خلال "طولها" (أو "حجمها") ، والتي يتم التعبير عنها بتات. بت هي أصغر وحدة معلومات (من اللغة الإنجليزية ثنائية اللغة - رقم ثنائي). يمكن أن تأخذ كل بت القيمة 0 أو 1. وتسمى البتة أيضًا تفريغ خلية ذاكرة الكمبيوتر. تستخدم الوحدات التالية لقياس كمية المعلومات المخزنة:

1 بايت \u003d 8 بت ؛

1 كيلوبايت \u003d 1024 بايت (تتم قراءة كيلوبايت بالكيلوبايت) ؛

1 ميغابايت \u003d 1024 كيلو بايت (تتم قراءة ميغابايت كـ ميغابايت) ؛

1 غيغابايت \u003d 1024 ميغابايت (تتم قراءة غيغابايت كجيجابايت).

بت (من اللغة الإنجليزية. رقم ثنائي. أيضا مسرحية على الكلمات: الإنجليزية. قطعة - قليلا)

وفقًا لشانون ، الشيء هو اللوغاريتم الثنائي لاحتمالية وقوع أحداث equiprobable أو مجموع منتجات الاحتمال واللوغاريتم الثنائي لاحتمال حدوث أحداث equiprobable.

بت واحد من الكود الثنائي (الرقم الثنائي). قد يستغرق الأمر قيمتين متبادلتين فقط: نعم / لا ، 1/0 ، تشغيل / إيقاف ، إلخ.

الوحدة الأساسية لقياس كمية المعلومات المساوية لمقدار المعلومات الواردة في التجربة ، والتي لها نتيجتان محتملتان على قدم المساواة. هذا مماثل لمقدار المعلومات في إجابة سؤال يسمح بإجابات "نعم" أو "لا" ولا غيرها (أي كمية المعلومات التي تسمح لك بالإجابة بشكل لا لبس فيه على السؤال). بت واحد يحتوي على جزء واحد من المعلومات.

في تكنولوجيا الكمبيوتر وشبكات نقل البيانات ، عادة ما يتم نقل القيمتين 0 و 1 بواسطة مستويات مختلفة من الجهد أو التيار. على سبيل المثال ، في الدوائر الدقيقة المستندة إلى TTL ، يتم تمثيل 0 بجهد في النطاق من +0 إلى + 3 الو 1 في النطاق من 4.5 إلى 5.0 V.

عادة ما تقاس معدلات بيانات الشبكة بالبت في الثانية. من الجدير بالذكر أنه مع زيادة معدل نقل البيانات ، اكتسبت البت أيضًا تعبيرًا آخر متريًا: الطول. لذلك ، في شبكة جيجابت حديثة (1 جيجابت / ثانية) ، يتم تخصيص حوالي 30 مترًا من الأسلاك لكل بت. لهذا السبب ، زاد تعقيد محولات الشبكة بشكل كبير. في السابق ، على سبيل المثال ، في الشبكات أحادية ميغابت ، كان طول بطول 30 كم معروفًا تقريبًا بأنه أطول من طول الكابل بين جهازين.

في الحوسبة ، وخاصة في الوثائق والمعايير ، غالبًا ما تستخدم كلمة "bit" بمعنى الرقم الثنائي. على سبيل المثال: البتة الأولى هي البتة الثنائية الأولى للبايت أو الكلمة المعنية.

في الوقت الحالي ، تعد البتات أصغر وحدة لقياس المعلومات في تكنولوجيا الكمبيوتر ، لكن الأبحاث المكثفة في مجال أجهزة الكمبيوتر الكمومية تشير إلى وجود وحدات البتات.

البايت (ENGL. بايت) - وحدة قياس كمية المعلومات ، التي تساوي عادة ثمانية بتات ، يمكن أن تأخذ 256 (2 8) قيمًا مختلفة.

بشكل عام ، البايتة هي سلسلة من البتات ، يكون عددها ثابتًا ، وهو الحد الأدنى لمقدار الذاكرة الممكن معالجته في الكمبيوتر. على أجهزة الكمبيوتر الحديثة للأغراض العامة ، البايت هو 8 بت. للتأكيد على أن هذا يشير إلى بايت ثمانية بت ، يتم استخدام مصطلح "الثماني" في وصف بروتوكولات الشبكة. مجموعة ثمانية).

أحيانًا تكون البايتة عبارة عن سلسلة من البتات التي تشكل حقلًا فرعيًا لكلمة. في بعض أجهزة الكمبيوتر ، يمكن معالجة وحدات البايت ذات الأطوال المختلفة. يتم توفير ذلك بواسطة الإرشادات الخاصة باستخراج حقول المجمّع LDB و DPB على PDP-10 و Lisp العامة.

في IBM-1401 ، كانت البايتة 6 بتات كما كانت في Minsk-32 ، وفي BESM - 7 بتات ، في بعض طرازات الكمبيوتر المصنعة من قبل Burroughs Computer Corporation (المعروفة الآن باسم Unisys) - 9 بتات. يستخدم العديد من معالجات الإشارة الرقمية الحديثة بايت 16 بت أو أكثر.

تم استخدام الاسم لأول مرة في عام 1956 من قِبل V. Buchholtz عند تصميم أول كمبيوتر عملاق من طراز IBM 7030 لمجموعة من ستة بتات يتم إرسالها في وقت واحد في أجهزة الإدخال / الإخراج ، لاحقًا ، كجزء من المشروع نفسه ، تم توسيع البايت إلى ثمانية (2 3) بت.

لا يتم استخدام بادئات متعددة لتكوين وحدات مشتقة للبايت كالمعتاد: أولاً ، لا تُستخدم البادئات الضئيلة على الإطلاق ، ووحدات المعلومات التي تقل عن البايتات تسمى الكلمات الخاصة (nibble و bit) ؛ ثانياً ، تعني البادئات المكبرة لكل ألف 1024 \u003d 2 10 (كيلو بايت تساوي 1024 بايت ، تساوي ميغابايت 1024 كيلو بايت أو 1،048،576 بايت ، وما إلى ذلك مع غيغابايت وتيرابايت وبيتابايت (لم تعد قيد الاستخدام)). يزيد الفرق مع وزن وحدة التحكم. من الأصح استخدام البادئات الثنائية ، لكن في الممارسة العملية لم يتم استخدامها بعد ، ربما بسبب نقص الصوت - kibibyte ، mebibyte ، إلخ.

في بعض الأحيان ، يتم استخدام البادئات العشرية بالمعنى الحرفي ، على سبيل المثال ، عند تحديد سعة محركات الأقراص الصلبة: يمكن أن يكون لها غيغابايت من مليون كيلوبايت ، أي 1،024،000،000 بايت ، أو حتى مليار بايت ، وليس 1،073،72424 بايت ، كما ، على سبيل المثال ، في وحدات الذاكرة.

كيلو بايت (KB ، KB) م. . - وحدة قياس مقدار المعلومات التي تساوي (2 10) بايت قياسي (8 بت) أو 1024 بايت. يتم استخدامه للإشارة إلى مقدار الذاكرة في الأجهزة الإلكترونية المختلفة.

يتم قبول اسم "كيلوبايت" بشكل عام ، ولكنه غير صحيح رسميًا ، حيث أن البادئة كيلو - تعني الضرب بـ 1000 ، وليس 1،024. والصحيح لـ 2 10 هو بادئة kibi الثنائية - .

الجدول 1.2 - بادئات متعددة لتشكيل الوحدات المشتقة

| القياسات بالبايت | |||||

| بادئة عشرية | بادئة ثنائية | ||||

| اسم | رمز | درجة | اسم | رمز | درجة |

| كيلوبايت | كيلو بايت | 10 3 | كيبيبايت | كيلوبايت | 2 10 |

| ميغا بايت | MB | 10 6 | mebibytes | ميب | 2 20 |

| GB | GB | 10 9 | gibibyte | بنك الخليج الدولي | 2 30 |

| تيرابايت | مرض السل | 10 12 | tebibayt | الطيب | 2 40 |

| بيتابايت | PB | 10 15 | pebibayt | PIB | 2 50 |

| إكسا بايت | EB | 10 18 | eksbibayt | بنك الاستثمار الأوروبي | 2 60 |

| زيتابايت | ZB | 10 21 | zebibayt | ZIB | 2 70 |

| yottabayt | YB | 10 24 | yobibyte | YiB | 2 80 |

ميغابايت (MB ، M) م. - وحدة قياس مقدار المعلومات التي تساوي 1048576 (2 20) بايت قياسي (8 بت) أو 1024 كيلو بايت. يتم استخدامه للإشارة إلى مقدار الذاكرة في الأجهزة الإلكترونية المختلفة.

يُقبل اسم "Megabyte" عمومًا ، ولكنه غير صحيح رسميًا ، لأن البادئة هي mega - يعني الضرب بـ 1،000،000 ، وليس 1،048،576. الصحيح لـ 2 20 هو بادئة ثنائية mebi - . تتمتع الشركات الكبرى المنتجة للقرص الحالي بالقرص الثابت ، والتي تعني عند تمييز منتجاتها 1000000 بايت بحجم 1 ميغا بايت و 1 000 000 بايت بايت.

يتم استخدام التفسير الأكثر أصالة لمصطلح ميغابايت من قبل الشركات المصنعة لأقراص الكمبيوتر ، الذين يفهمون 1024000 بايت كما هو. وبالتالي ، فإن القرص المرن الذي يشار إليه بحجم 1.44 ميجابايت يحتوي بالفعل على 1440 كيلوبايت فقط ، أي 1.41 ميغابايت بالمعنى المعتاد.

في هذا الصدد ، تبين أن ميغابايت قصيرة ومتوسطة وطويلة:

قصيرة - 1 000 000 بايت

متوسطة - 1،024،000 بايت

طويل - 1048576 بايت

الجيجابايت عبارة عن وحدة متعددة لقياس كمية المعلومات تساوي 1،073،741،824 (2،230) بايت قياسي (8 بت) أو 1،024 ميجابايت.

SI أزعج البادئة - تستخدم عن طريق الخطأ ، لأنه يعني الضرب في 10 9. ل 2 30 ، يجب عليك استخدام gibi البادئة الثنائية. تتمتع الشركات الكبرى المنتجة للقرص الحالي بالقرص الثابت ، والتي تعني عند تمييز منتجاتها 1000000 بايت بحجم 1 ميغا بايت و 1 000 000 بايت بايت.

القيمة المعتمدة على الكلمات من الآلة والآلية المعتمدة على النظام الأساسي ، تقاس بالبتات أو البايتات ، مساوية لسعة سجلات المعالج و / أو سعة ناقل البيانات (عادةً درجة ما من اثنين). يتزامن حجم الكلمة أيضًا مع الحد الأدنى لحجم المعلومات الموجهة (عمق بت البيانات الموجود في عنوان واحد). تحدد كلمة الآلة الخصائص التالية للجهاز:

عمق بت من البيانات التي تتم معالجتها بواسطة المعالج ؛

عمق البت للبيانات الموجهة (عرض بت ناقل البيانات) ؛

الحد الأقصى لقيمة نوع عدد صحيح غير موقَّع يدعمه المعالج مباشرةً: إذا تجاوزت نتيجة العملية الحسابية هذه القيمة ، فستحدث عملية تجاوز سعة ؛

أقصى قدر من ذاكرة الوصول العشوائي موجهة مباشرة من قبل المعالج.

يمكن حساب الحد الأقصى لقيمة كلمة بطول n bits بسهولة باستخدام الصيغة 2 n −1

الجدول 1.3 - حجم كلمة آلة على منصات مختلفة

نهاية العمل -

هذا الموضوع ينتمي إلى القسم:

علوم الكمبيوتر

الدولة الموازنة الاتحادية التعليمية ... تولا ز ...

إذا كنت بحاجة إلى مواد إضافية حول هذا الموضوع ، أو إذا لم تجد ما تبحث عنه ، فننصحك باستخدام البحث في قاعدة بيانات الأعمال:

ماذا سنفعل مع المواد المستلمة:

إذا كانت هذه المادة مفيدة لك ، فيمكنك حفظها في صفحتك على الشبكات الاجتماعية:

| سقسقة |

جميع المواضيع في هذا القسم:

التعليم المهني العالي

جامعة ولاية تولا معهد البوليتكنيك قسم أدوات الآلات الآلية

مفهوم علوم الحاسوب

المعلوماتية هي علم تقني ينظم طرق إنشاء وتخزين واستنساخ ومعالجة ونقل البيانات باستخدام تكنولوجيا الكمبيوتر ، وكذلك مبادئ فو

تاريخ علوم الحاسوب

يرتبط تاريخ الكمبيوتر ارتباطًا وثيقًا بمحاولات الإنسان لتسهيل أتمتة كميات كبيرة من الحوسبة. حتى العمليات الحسابية البسيطة بأعداد كبيرة صعبة

النظرة الاقتصادية والجوانب القانونية لتكنولوجيا المعلومات

الوثيقة القانونية الأساسية في روسيا المتعلقة بعلوم الكمبيوتر هي قانون المعلوماتية والمعلوماتية وحماية المعلومات. يتناول القانون مسائل التنظيم القانوني للمعلومات

المقياس النحوي للمعلومات

حجم البيانات Vd. تقاس الرسالة بعدد الحروف (الأرقام) في تلك الرسالة. في أنظمة الأرقام المختلفة ، يكون للرقم الواحد وزن مختلف ، وبالتالي ،

مقياس الدلالي للمعلومات

المرادفات هي مجموعة من المعلومات التي يمتلكها المستخدم أو النظام. اعتمادًا على العلاقة بين المحتوى الدلالي للمعلومات S وقاموس المرادفات الخاص بالمستخدم

التدبير الحسابي للمعلومات

سيوافق الجميع على أن الكلمة 0101 ... .01 أكثر تعقيدًا من الكلمة 00 ... .0 ، والكلمة التي يتم فيها اختيار 0 و 1 من التجربة - إلقاء عملة معدنية (حيث يكون 0 هو شعار النبالة ، 1 هو التشابك) هو أكثر تعقيدًا من كلاهما السابق.

كمية ونوعية المعلومات

مؤشرات جودة المستهلك: · التمثيلية ، المعلوماتية ، الاكتفاء · الأهمية ، التوقيت ، الدقة ، الموثوقية ،

المعلومات والنتروب

هل يمكننا تقديم قدر معقول من المعلومات؟ فكر عالم الرياضيات والمهندس كلود شانون في هذا السؤال. وكانت نتيجة الانعكاسات هي الإحصائيات التي نشرها في عام 1948.

الرسائل والإشارات

تمكنت شانون من التوصل إلى نموذج بسيط وعميق بشكل مدهش لنقل المعلومات ، والذي بدونه لا يمكن لأي كتاب مدرسي القيام به الآن. قدم المفاهيم: مصدر الرسالة ، الارسال

الكون

تحمل الرسائل المختلفة كميات مختلفة من المعلومات. دعنا نحاول مقارنة السؤالين التاليين: 1. أي من الدورات الجامعية الخمس التي يدرسها الطالب؟ 2. كيفية حزمة

وفرة

دع مصدر الرسالة ينقل جملة اللغة الحقيقية. اتضح أن كل حرف لاحق ليس عشوائيًا تمامًا ، واحتمال حدوثه غير محدد مسبقًا تمامًا بواسطة الوسيط

إحساس

مفاهيم الانتروبيا (عدم القدرة على التنبؤ) للرسالة والتكرار (القدرة على التنبؤ) تتوافق بشكل طبيعي مع الأفكار البديهية حول قياس المعلومات. أكثر لا يمكن التنبؤ بها

مفهوم تكنولوجيا المعلومات

التكنولوجيا المترجمة من اليونانية (التقنية) تعني الفن ، والمهارة ، والقدرة ، وهذا ليس سوى العمليات. في إطار هذه العملية يجب أن يفهم مجموعة معينة من الإجراءات

تكنولوجيا المعلومات الجديدة

حتى الآن ، مرت تكنولوجيا المعلومات بعدة مراحل تطورية ، كان تغييرها يتحدد بشكل رئيسي من خلال تطوير التقدم العلمي والتكنولوجي ، وظهور

مجموعة أدوات تكنولوجيا المعلومات

مجموعة أدوات تقنية المعلومات - واحد أو أكثر من منتجات البرامج المترابطة لنوع معين من أجهزة الكمبيوتر ، والتي تتيح لك التكنولوجيا تحقيقها

مكونات تكنولوجيا المعلومات

تستخدم في قطاع الصناعات التحويلية مثل المفاهيم التكنولوجية مثل القاعدة ، القاعدة ، العملية التكنولوجية، العملية التكنولوجية ، وما إلى ذلك ، يمكن أن تستخدم أيضا في المعلومات

تطوير تكنولوجيا المعلومات

يظهر تطور تكنولوجيا المعلومات بشكل أوضح في عمليات تخزين ونقل ومعالجة المعلومات.

الجيل الأول لتكنولوجيا المعلومات

ارتبط الجيل الأول (1900-1955) بتكنولوجيا البطاقات المثقبة ، عندما تم تمثيل تسجيل البيانات عليها في شكل هياكل ثنائية. آي بي إم ازدهار بين 1915-1960 svya

الجيل الثاني تكنولوجيا المعلومات

يرتبط الجيل الثاني (معدات معالجة التسجيل القابلة للبرمجة ، 1955-1980) مع ظهور تكنولوجيا الشريط الممغنط ، حيث يمكن لكل منها تخزين معلومات من عشرة

الجيل الثالث لتكنولوجيا المعلومات

يرتبط الجيل الثالث (قواعد البيانات التشغيلية ، 1965-1980) بإدخال الوصول عبر الإنترنت إلى البيانات في وضع تفاعلي ، استنادًا إلى استخدام أنظمة قواعد البيانات مع

الجيل الرابع تكنولوجيا المعلومات

كان الجيل الرابع (قواعد البيانات العلائقية: بنية خادم العميل ، 1980-1995) بديلاً للواجهة ذات المستوى المنخفض. فكرة النموذج العلائقي واحدة

الجيل الخامس لتكنولوجيا المعلومات

يرتبط الجيل الخامس (قواعد بيانات الوسائط المتعددة ، منذ عام 1995) بالانتقال من أرقام التخزين التقليدية والرموز إلى الكائنات العلائقية ، التي تحتوي على بيانات ذات سلوك معقد

تكنولوجيا المعلومات الأساسية

كما ذكرنا سابقًا ، لا يمكن اعتبار مفهوم تكنولوجيا المعلومات بمعزل عن البيئة التقنية (الحاسوبية) ، أي من تكنولوجيا المعلومات الأساسية. آن

موضوع تكنولوجيا المعلومات

يتم فهم تقنية الموضوع على أنها سلسلة من الخطوات التكنولوجية لتحويل المعلومات الأولية إلى نتيجة في مجال موضوع معين ومستقل

توفير تكنولوجيا المعلومات

توفير تقنيات المعلومات هي تقنيات معالجة المعلومات التي يمكن استخدامها كأدوات في مجالات مواضيعية مختلفة لحل المشكلات المختلفة

تكنولوجيا المعلومات الوظيفية

تشكل تكنولوجيا المعلومات الوظيفية منتجًا منتهيًا للبرامج (أو جزء منه) ، مصممًا لأتمتة المهام في مجال موضوع معين ومعطى

خصائص تكنولوجيا المعلومات

من بين الخصائص المميزة لتكنولوجيات المعلومات ذات الأهمية الاستراتيجية لتنمية المجتمع ، يبدو من المناسب تسليط الضوء على أهم السبعة التالية

إشارة الترميز والكمي

الإشارات المادية هي وظائف مستمرة من الزمن. لتحويل إشارة مستمرة ، خاصة ، تناظرية إلى شكل رقمي ، يتم استخدام محولات تمثيلية إلى رقمية

خصائص القناة

يمكن أن تتميز الإشارة بمعلمات مختلفة. هناك الكثير من هذه المعلمات ، ولكن بالنسبة للمشاكل التي يجب حلها في الممارسة العملية ، فإن عددًا صغيرًا منها فقط ضروري. في

تعديل الإشارة

الإشارات هي عمليات فعلية تحتوي معلماتها على معلومات. في الاتصالات الهاتفية ، بمساعدة الإشارات الكهربائية ، تنتقل أصوات المحادثة ، في التلفزيون - من

أنواع وخصائص الوسائط

إذا قمنا بالإشارة إلى معلمات الوسيط بواسطة a1 ، a2 ، ... ، ، ، فيمكن تمثيل الوسيط كدالة للزمن على النحو التالي: UН \u003d g (a

أطياف الإشارة

يمكن تقسيم مجموعة كاملة من الإشارات المستخدمة في نظم المعلومات إلى مجموعتين رئيسيتين: حتمية وعشوائية. تتميز الإشارة الحتمية

إشارات دورية

تسمى الدالة x (t) دورية إذا كانت ، في بعض الثابت T ، تحمل المساواة: x (t) \u003d x (t + nT) ، حيث T هي فترة الوظيفة ، n -

شكل مثلثي

أي إشارة دورية x (t) تفي بشروط Dirichlet (x (t) محاطة ، متواصلة بشكل تدريجي ، لها عدد محدد من extrema على مدى فترة)

شكل معقد

من الناحية الرياضية ، فمن الملائم أكثر أن تعمل مع الشكل المعقد لسلسلة فورييه. يتم الحصول عليها باستخدام تحويل Euler

تحديد الخطأ

عند تحليل الوظائف الدورية في مجموع التوافقيات ، في الممارسة العملية غالباً ما تقتصر على التوافقيات القليلة الأولى ، والباقي لا يؤخذ في الاعتبار. تمثيل الوظيفة تقريبا

إشارات غير دورية

يمكن اعتبار أي إشارة غير دورية دورية ، وتكون فترة التغيير فيها ¥. في هذا الصدد ، يمكن أن يكون التحليل الطيفي للعمليات الدورية

التحوير والترميز

5.1. الأكواد: مباشرة ، عكسية ، إضافية ، معدلة واحدة من الطرق لتنفيذ عملية الطرح هي استبدال علامة المخصوم بعكس

رقم الكود المباشر

عند الترميز المباشر ن بت كود ثنائي رقم واحد (عادة ما يكون الأقدم) محجوز لإشارة الرقم. الأرقام المتبقية من n-1 مخصصة للأرقام المهمة. قيمة رقم التوقيع هي 0

كود الرقم العكسي

تم إنشاء رمز عكسي فقط لرقم سالب. الكود العكسي للرقم الثنائي هو صورة عكسية للرقم نفسه ، حيث تكون كل البتات الموجودة في الرقم الأصلي معكوسة (العكس

رمز الرقم الإضافي

تم إنشاء رمز إضافي فقط لرقم سالب. باستخدام رمز مباشر يعقد بنية أجهزة الكمبيوتر. في هذه الحالة ، يجب استبدال عملية إضافة رقمين بعلامات مختلفة

كود الرقم المعدل

عند إضافة أرقام أصغر من واحد بنقطة ثابتة ، يمكنك الحصول على نتيجة في القيمة المطلقة أكبر من واحد ، مما يؤدي إلى تشويه نتائج الحساب. تجاوز قليلا

رموز منهجية

كما هو موضح سابقًا ، يمكن تنفيذ وظائف التحكم من خلال التكرار في المعلومات. يظهر هذا الاحتمال عند استخدام طرق خاصة لترميز المعلومات. ال

التكافؤ - الغريب الترميز

مثال رمز بسيط مع اكتشاف خطأ واحد هو رمز مع بت التماثل. بناء على النحو التالي: يتم إضافة بت التعادل إلى الكلمة الأصلية. إذا كان عددهم في الكلمة الأصلية متساويًا ، فعندئذ

رموز هامينج

إن الرموز التي اقترحها العالم الأمريكي ر. هامينغ (الشكل 3.3) لها القدرة ليس فقط على اكتشاف الأخطاء المفردة ، ولكن أيضًا تصحيحها. هذه الرموز هي منهجية.

معالجة البيانات الموزعة

في عصر الاستخدام المركزي لأجهزة الكمبيوتر مع معالجة الدُفعات للمعلومات ، فضل مستخدمو الكمبيوتر شراء أجهزة الكمبيوتر التي يمكن حلها

هيكل شبكة الكمبيوتر المعمم

شبكات الكمبيوتر هي أعلى أشكال الجمعيات متعددة الآلات. الاختلافات الرئيسية لشبكة الكمبيوتر من مجمع الحوسبة متعددة الآلات: Dimension. في كوك

الخصائص المعممة للإشارات والقنوات

يمكن أن تتميز الإشارة بمعلمات مختلفة. بشكل عام ، هناك الكثير من هذه المعلمات ، ولكن للمشاكل التي يجب حلها في الممارسة العملية ، صغيرة فقط

خصائص قناة المعلومات دون تدخل

الشكل 5.4 - بنية القناة لإرسال المعلومات دون تدخل

خصائص قنوات معلومات التداخل

الشكل 5.5 - بنية قناة نقل المعلومات مع التداخل

طرق لتحسين مناعة الضوضاء من الإرسال والاستقبال

أساس جميع الطرق لزيادة مناعة الضوضاء في نظم المعلومات هو استخدام بعض الاختلافات بين الإشارة المفيدة والتداخل. لذلك ، لمكافحة التدخل

الوسائل التقنية الحديثة لتبادل البيانات ومعدات تشكيل القنوات

لنقل الرسائل في شبكات الكمبيوتر ، يتم استخدام أنواع مختلفة من قنوات الاتصال. الأكثر شيوعا هي قنوات الهاتف المخصصة والقنوات الخاصة لنقل الرقمية

عرض المعلومات في الأجهزة الرقمية (CA).

ظهرت الرموز كوسيلة للتشفير في العصور القديمة. ومن المعروف أن المؤرخ اليوناني القديم هيرودوت إلى القرن الخامس. BC أعطى أمثلة من الرسائل التي كانت مفهومة فقط للمرسل إليه. سر

أساسيات المعلومات من التحكم الآلي الرقمي

ستوفر الخوارزميات لتنفيذ العمليات الحسابية النتيجة الصحيحة فقط إذا كان الجهاز يعمل دون أي انتهاكات. إن وجدت عادي

قانون الحصانة الضوضاء

يتم تعريف الحد الأدنى لمسافة الرمز لرمز معين على أنه الحد الأدنى لمسافة Hamming بين أي كلمات كود مسموح بها في هذا الرمز. كود زائدة م

طريقة التكافؤ

هذه طريقة سهلة للكشف عن بعض الأخطاء المحتملة. سوف نستخدم نصف مجموعات الكود الممكنة ، مثل تلك التي تحتوي على عدد زوجي من الوحدات

طريقة المجموع الاختباري

يمكن تطبيق طريقة التكافؤ التي تمت مناقشتها أعلاه مرارًا وتكرارًا على مجموعات متعددة من أجزاء كلمات المرور المرسلة - وهذا لن يسمح فقط بالاكتشاف ، ولكن أيضًا

رموز هامينج

الرموز التي يقترحها العالم الأمريكي ر. هامينغ لا تملك القدرة على اكتشاف الأخطاء المفردة فحسب ، ولكن أيضًا تصحيحها. هذه الرموز هي منهجية. وفقا لطريقة هام

تحكم Modulo

يمكن حل المهام المختلفة باستخدام طريقة التحكم بناءً على خصائص المقارنات. وتسمى أساليب السيطرة على العمليات الحسابية والمنطقية المطورة على هذا الأساس السيطرة

طريقة التحكم العددي

في طريقة التحكم العددي ، يتم تعريف رمز رقم معين على أنه أصغر عدد إيجابي موجب من قسمة الرقم على الوحدة النمطية المحددة p: rA \u003d A- (A / p) p

طريقة التحكم الرقمي

باستخدام طريقة التحكم الرقمي ، يتم تشكيل رمز التحكم في الرقم بتقسيم مجموع أرقام الرقم على الوحدة النمطية المحددة:

اختيار وحدة للرصد

تتمثل مزايا طريقة التحكم العددي في صلاحية خصائص المقارنة لرموز التحكم ، مما يسهل التحكم في العمليات الحسابية ؛ مزايا الطريقة الرقمية

تشغيل إضافة معامل 2

يمكن التعبير عن عملية إضافة معامل 2 من حيث العمليات الحسابية الأخرى ، على سبيل المثال. EC

عملية الضرب المنطقي.

يمكن التعبير عن عملية الضرب المنطقي لرقمين من خلال العمليات الحسابية والمنطقية الأخرى:

التحكم الحسابي

يتم تنفيذ العمليات الحسابية على رموز مباشرة ، عكسية ورموز إضافية. لنفترض أن صورة الأرقام (المعامِلات) مخزّنة في جهاز في بعض الأكواد ، على سبيل المثال ، حول

الرموز الحسابية

يسمح لك عنصر التحكم modulo الذي تمت مناقشته مسبقًا باكتشاف الأخطاء الفردية بكفاءة. ومع ذلك ، يمكن أن يؤدي خطأ واحد في بت واحد إلى مجموعة من الأخطاء في عدة بت.

لجنة المساعدة الإنمائية و ADC

يعد التحويل بين الكميات التمثيلية والرقمية عملية أساسية في أنظمة الحوسبة والتحكم ، حيث يتم نقل المعلمات المادية ، مثل درجة الحرارة ،

مستويات المنطق الرقمي

في غالبية كبيرة ، يكاد يكون من المستحيل استخدام محولات التحويل الرقمي إلى التمثيلي أو التمثيلي إلى الرقمي دون معرفة نوع الإدخال أو الإخراج الرقمي

الناتج نبض التحكم القوية

تحتوي معظم المحولات الرقمية إلى التناظرية ، باستثناء المحولات التسلسلية (المحولات المعتمدة على الشحن بالسعة) ، على دائرة أساسية تستجيب

إشارات التناظرية

عادةً ما يستقبل إدخال المحولات التمثيلية إلى الرقمية (ADC) إشارات على شكل جهد. غالبًا ما تقوم المحولات الرقمية إلى التناظرية بإنتاج إشارات في شكل جهد عند

الرقمية إلى محولات التناظرية

يعد تحويل القيم الرقمية إلى قيم تمثيلية متناسبة أمرًا ضروريًا حتى يمكن استخدام نتائج الحسابات الرقمية وفهمها بسهولة في التناظرية

الرقمية لتحويل التناظرية

يوضح الشكل 6.2 مخطط كتلة DAC ، الذي يستقبل كلمة رقمية 3 بت مع رقم إضافي ويحولها إلى جهد مكافئ. الرئيسية

الأنواع الرئيسية من DACs

كما ذكرنا سابقًا ، فإن الغالبية العظمى من DACs التي يتم تسويقها يتم بناؤها وفقًا لمخططين رئيسيين: في شكل سلسلة من المقاومات الموزونة ونوع R-2R. كلاهما اسمه

DAC مع المقاومات المرجحة

تحتوي المحولات التي تحتوي على مقاومات موزونة (الشكل 6.3) على مصدر جهد مرجعي ومجموعة من المفاتيح ومجموعة من المقاومات الدقيقة الثقل والمكاسب التشغيلية

DAC مع سلسلة المقاوم R-2R

تحتوي DAC مع سلسلة من المقاومات من النوع R -2R أيضًا على مصدر جهد مرجعي ومجموعة من المفاتيح ومكبر صوت تشغيلي. ومع ذلك ، فبدلاً من مجموعة من المقاومات المرجحة الثنائية ، تحتويها

أنواع أخرى من DACs

يتم DACs بشكل رئيسي إما ثابت داخلي (أو خارجي) ، أو مع مصدر متغير خارجي من الجهد المرجعي (محولات الضرب). مصدر ثابت DAC

محولات التناظرية

تقوم المحولات التمثيلية إلى الرقمية إما بتحويل إشارة دخل تناظرية (جهد أو تيار) إلى تردد أو مجموعة نبضية ، يتم قياس مدتها

التناظرية إلى التحويل الرقمي

يُظهر الشكل 6.5 نموذج تحويل تمثيلي إلى رقمي أولي باستخدام DAC يشكل كتلة بسيطة في نظام التحويل. يتم تعيين الدافع الأولي إلى

دفع سحب ADCs المتكاملة

يشتمل نظام ADC المندمج بنظام الدفع والجذب ، كما هو مبين في الشكل 6.6 ، على وحدة دمج ، وبعض منطق التحكم ، وساعة ، ومقارنة ، وعداد إخراج.

تقريب تسلسلي ADC

الأسباب الرئيسية وراء استخدام طريقة التقريب المتسلسل تقريبًا على مستوى العالم في أنظمة الحوسبة مع تحويل المعلومات إلى موثوقيتها

الجهد إلى محولات التردد

يوضح الشكل 6.9 محول الجهد إلى التردد النموذجي. في ذلك ، يتم دمج إشارة التناظرية المدخلات وتغذيتها إلى المقارنة. عندما تغير المقارنة حالتها ،

ADC الموازية

تستخدم المحولات المتوازية التسلسلية والمتوازية ببساطة حيث تكون السرعة القصوى ممكنة. تحويل متسلسل

مواصفات DAC

عند تحليل البيانات المجدولة ، يجب توخي الحذر الشديد لمعرفة الشروط التي يتم بموجبها تحديد كل معلمة ، وربما يتم تحديد المعلمات بشكل مختلف

خصائص ADC

تشبه خصائص ADC خصائص DAC. بالإضافة إلى ذلك ، كل ما يقال تقريبا عن خصائص DAC صحيح لخصائص ADC. هم أيضا أكثر عرضة لتكون نموذجية من ميل

توافق النظام

قائمة الخصائص التي تقدمها الشركات المصنعة ليست سوى نقطة بداية عند اختيار ADC أو DAC مناسبة. بعض متطلبات النظام التي تؤثر عليك

توافق المحول (قابلية التبادلية)

معظم ADCs و DACs ليست متوافقة عالميا في المادية ، وبعضها في المعلمات الكهربائية. جسديا ، تختلف الحالات في الحجم ، في حين أن معظم الحالات

نظم عدد الموقف

نظام الأرقام - مجموعة من التقنيات والقواعد لتسجيل الأرقام مع علامات رقمية. نظام الأرقام العشري الأكثر شهرة الذي يكتب ح

طرق ترجمة الأرقام.

يمكن تمثيل الأرقام في أنظمة الأرقام المختلفة على النحو التالي:

ترجمة الأرقام حسب القسمة على أساس نظام جديد.

تتم ترجمة الأعداد الصحيحة عن طريق قسمة نظام الأرقام الجديد على القاعدة q2 ، الكسور المنتظمة - الضرب في الأساس q2. يتم تنفيذ إجراءات القسمة والضرب n

طريقة الترجمة الجدولية.

في أبسط أشكاله ، تكون الطريقة الجدولية كما يلي: يوجد جدول بجميع أرقام نظام ما مع ما يعادلها من نظام آخر ؛ يتم تقليل مهمة الترجمة إلى إيجاد

تمثيل الأرقام الحقيقية في الكمبيوتر.

لتمثيل الأرقام الحقيقية في أجهزة الكمبيوتر الحديثة ، تم اعتماد طريقة تمثيل النقطة العائمة. يعتمد هذا العرض التقديمي على التطبيع (الأسي)

تمثيل أرقام الفاصلة العائمة.

عند تمثيل أرقام الفاصلة العائمة ، يتم حجز جزء من أرقام الخلايا لتسجيل ترتيب الرقم ، والأرقام المتبقية لتسجيل السرعوف. فئة واحدة في كل مجموعة محجوزة للصورة

خوارزمية لتمثيل أرقام الفاصلة العائمة.

تحويل رقم من نظام الأرقام P-ary إلى ثنائي ؛ يمثل رقمًا ثنائيًا في شكل الأسي الطبيعي ؛ حساب ترتيب تحول الرقم. را

مفهوم وخصائص الخوارزمية

نظرية الخوارزميات لها أهمية عملية كبيرة. نوع النشاط الحسابي مهم ليس فقط كنوع قوي من النشاط البشري ، كأحد الأشكال الفعالة لعمله.

تعريف الخوارزمية

تأتي كلمة "الخوارزمية" نفسها من الخوارزمي - الإملاء اللاتيني لاسم الخوارزمي ، والذي كان يعرف به عالم الرياضيات من خوريزم في أوروبا في العصور الوسطى (مدينة في

خصائص الخوارزمية

لا يمكن اعتبار التعريف أعلاه للخوارزمية صارمًا - ليس من الواضح ما هو "الترتيب الدقيق" أو "تسلسل الإجراءات لضمان النتيجة المرجوة". خوارزمية

قواعد ومتطلبات بناء الخوارزمية

القاعدة الأولى - عند إنشاء خوارزمية ، أولاً وقبل كل شيء ، تحتاج إلى تحديد مجموعة من الكائنات التي ستعمل بها الخوارزمية. رسميا (زاك

أنواع العمليات الحسابية

أنواع العمليات الحسابية. الخوارزمية المطبقة على الكمبيوتر هي وصفة طبية دقيقة ، على سبيل المثال مجموعة من العمليات والقواعد لتناوبها ، والتي ، بدءا من بعض

مبادئ جون فون نيومان

أساس بناء الغالبية العظمى من أجهزة الكمبيوتر هي التالية المبادئ العامةوضعت في عام 1945 من قبل العالم الأمريكي جون فون نيومان (الشكل 8.5). لأول مرة

التنظيم الوظيفي والهيكلي للكمبيوتر

النظر في جهاز الكمبيوتر كمثال على نظام الكمبيوتر الأكثر شيوعا - جهاز كمبيوتر شخصي. يُسمى الكمبيوتر الشخصي (uni) بأنه uni غير مكلف نسبيًا

العمليات الحسابية بأرقام النقطة الثابتة والعائمة

9.6.1 الأكواد: مباشرة ، عكسية ، اختيارية.لتمثيل الماكينة للأرقام السالبة ، يتم استخدام أكواد مباشرة اختيارية وعكسية.

عملية إضافة

يتم تنفيذ عملية إضافة أرقام في الرموز الأمامية والخلفية والإضافية على المضافات الثنائية للرمز المقابل. رمز ثنائي مباشر Adder (DS

عملية الضرب

يتم إجراء ضرب الأرقام المقدمة بتنسيق نقطة ثابتة على المضافات الثنائية من الرموز المباشرة والعكسية والإضافية. هناك عدة

تقسيم العملية

يمثل تقسيم الأرقام الثنائية الممثلة بتنسيق النقطة الثابتة عمليات إضافة جبرية متتابعة للعائد والمقسوم عليه ، ثم الباقي والتحول. تقسيم فول

ملفات البيانات

في مصادر مختلفة حول علوم الكمبيوتر وتكنولوجيا الكمبيوتر ، يمكن أن تختلف تعاريف المصطلح "ملف" وكذلك مصطلح "نظام التشغيل". أكثر

هياكل الملفات

يجب أن يحتوي جزء البرنامج من نظام الملفات ، المحدد بواسطة الغرض منه ، على المكونات التالية: Ø وسيلة للتفاعل مع عمليات المستخدم

وسائط التخزين والوسائل التقنية لتخزين البيانات

تسمى أجهزة تخزين المعلومات أجهزة التخزين. يعتمد عملهم على مبادئ مختلفة (خاصة الأجهزة المغناطيسية أو البصرية) ، لكن يتم استخدامها من أجل واحد

تنظيم البيانات على الأجهزة مع وصول مباشر ومتسلسل

تحت تنظيم البيانات يشير إلى الطريقة التي يسجل بها موقع الملف في الذاكرة الخارجية (في وسط التسجيل). الأكثر شيوعًا هما النوعان التاليان من تنظيم الملفات

تكنولوجيا الكمبيوتر

مزيج من الأدوات التقنية والرياضية (أجهزة الكمبيوتر والأجهزة والأجهزة والبرامج ، وما إلى ذلك) المستخدمة لميكنة وأتمتة عمليات الحساب و

أقدم أدوات العد

أقدم أداة العد التي وضعت الطبيعة نفسها تحت تصرف الرجل كانت يده. "مفهوم الرقم والشكل ،" كتب ف. إنجلز ، "مأخوذ من العدم."

تطوير العداد

العلامات والحبال مع عقدة لا يمكن تلبية الحاجة المتزايدة لوسائل الحوسبة في اتصال مع تطوير التجارة. أعاق تطوير حساب مكتوب بسبب حالتين.

اللوغاريتمات

جاء مصطلح "اللوغاريتم" من مجموعة من الكلمات اليونانية والشعارات - العلاقة والنسبة والحساب - العدد. الخصائص الرئيسية لوغاريتم تسمح لك لتحل محل الضرب ، القسمة ، في

إضافة آلة بليز باسكال

في عام 1640 ، قام بليز باسكال (1623-1662) بمحاولة لإنشاء كمبيوتر ميكانيكي. هناك رأي مفاده أن "Blaise Pascal كانت مدفوعة بفكرة آلة العد ،

تشارلز باباج واختراعه

في عام 1812 ، بدأ تشارلز باباج في التفكير في الطرق الممكنة لجداول الآلات. باباج تشارلز (26 ديسمبر 1791 ، لندن - 18 أكتوبر 1871 ، هناك

التهاب جهنم تبويب

شعر الإحصائيون الأمريكيون في القرن التاسع عشر ، المسلحون بقلم رصاص وورقة ، أو في أفضل الأحوال ماكينة تلخيص ، بالحاجة الملحة إلى أتمتة عمليات طويلة ومملة

آلة C3

كان العمل على إنشاء أجهزة الكمبيوتر موضع اهتمام الدوائر العسكرية في جميع البلدان عشية الحرب. بدعم مالي من معهد أبحاث الطيران الألماني Zuse

BESM-6 للأغراض العامة آلة الحوسبة الإلكترونية

1. النطاق: كمبيوتر عالمي لحل فئة واسعة من مشاكل العلوم والتكنولوجيا (الشكل 11.18 والشكل 11.19). 2. وصف الجهاز: لأول مرة في هيكل BESM-6

Ibm 360

في عام 1964 ، أعلنت شركة IBM عن إنشاء ستة نماذج من عائلة IBM 360 (System 360) ، والتي أصبحت أول أجهزة الكمبيوتر من الجيل الثالث. كان لدى النماذج نظام قيادة واحد

Altair 8800

في كانون الثاني (يناير) 1975 ، تم إصدار العدد الأخير من مجلة Popular Electronics ، والذي ظهر على غلافه الشكل 11.22 من Altair 8800 ، والذي كان قلبه أحدث المعالجات الدقيقة

ابل للكمبيوتر

في عام 1976 ، ظهر الكمبيوتر الشخصي Apple-1 (الشكل 11.23). تم تطويره في منتصف السبعينات من قبل ستيف وزنياك. في ذلك الوقت ، كان يعمل لدى شركة Hewlett-Packard ، في

Ibm 5150

في 12 أغسطس 1981 ، أصدرت IBM جهاز الكمبيوتر الشخصي IBM 5150 (الشكل 11.25). كلف الكمبيوتر الكثير من المال - 1،565 دولار ، وكان 16 كيلوبايت فقط من ذاكرة الوصول العشوائي و

وصف هيكل المشروع

يتكون أي برنامج في دلفي من ملف مشروع (ملف بملحق dpr) وواحد أو أكثر من الوحدات (ملفات ذات امتدادات pas). كل من هذه الملفات يصف البرنامج

وصف هيكل الوحدة

هيكل الوحدة النمطية الوحدات هي وحدات برنامجية مخصصة لوضع أجزاء البرنامج. مع مساعدة من رمز البرنامج الوارد فيها ، كل شيء

وصف عناصر البرنامج

عناصر البرنامج عناصر البرنامج هي الأجزاء الدنيا غير القابلة للتجزئة منه ، والتي لا تزال تحمل أهمية معينة للمترجم. تشمل العناصر:

عناصر لغة البرمجة الأبجدية

الأبجدية كائن تتضمن الأبجدية Pascal الأحرف والأرقام والأرقام السداسية العشرية والأحرف الخاصة والمسافات والكلمات المحجوزة. الحروف رسائل

عناصر لغة البرمجة - المعرفات والثوابت والتعبيرات

معرفات معرفات في كائن باسكال هي أسماء الثوابت والمتغيرات والعلامات والأنواع والكائنات والفئات والخصائص والإجراءات والوظائف والوحدات النمطية والبرامج والحقل

التعبيرات على كائن Pascal

العناصر الرئيسية التي تم بناء الجزء القابل للتنفيذ من البرنامج هي الثوابت والمتغيرات واستدعاءات الوظائف. يتميز كل عنصر من هذه العناصر بمعرفته الخاصة.

كله وحساب حقيقي

يتكون التعبير من المعاملين والمشغلين. توجد عوامل التشغيل بين المعاملات وتدل على الإجراءات التي يتم تنفيذها على المعاملات. يمكنك استخدام معاملات التعبير

العمليات ذات الأولوية

عند حساب قيم التعبيرات ، يجب أن يؤخذ في الاعتبار أن المشغلين لديهم أولويات مختلفة. يتم تعريف العمليات التالية في كائن Pascal: Ø unary not، @؛

وظائف مدمجة. بناء التعبيرات المعقدة

في Object Pascal ، وحدة البرنامج الرئيسية هي روتين فرعي. هناك نوعان من البرامج الفرعية: الإجراءات والوظائف. كل من الإجراء وظيفة هي الأخيرة

أنواع البيانات

في الرياضيات ، يتم تصنيف المتغيرات وفقًا لبعض الخصائص المهمة. يتم التمييز الصارم بين الممرات المادية والمعقدة والمنطقية.

المدمج في أنواع البيانات

أي نوع بيانات موجود بالفعل ، بغض النظر عن مدى تعقيده للوهلة الأولى ، يمثل مكونات بسيطة (أنواع أساسية) ، والتي ، كقاعدة عامة ، موجودة دائمًا في لغة

أنواع كاملة

يعتمد نطاق القيم الممكنة لأنواع الأعداد الصحيحة على تمثيلها الداخلي ، والذي يمكن أن يشغل بايت واحد أو اثنين أو أربعة أو ثمانية. يوضح الجدول 15.1 خصائص الأعداد الصحيحة t

تمثيل علامة الرقم

العديد من الحقول العددية غير موقعة ، على سبيل المثال ، رقم المشترك ، عنوان الذاكرة. يتم تقديم بعض الحقول الرقمية دائمًا بشكل إيجابي ، على سبيل المثال ، معدل الدفع ، يوم الأسبوع ، وقيمة عدد PIs. صديق

تجاوز الحساب

تجاوز الحساب - فقدان الأرقام المهمة عند حساب قيمة تعبير. إذا كان المتغير يمكنه فقط تخزين القيم غير السالبة (أنواع BYTE و WORD)

أنواع حقيقية. وحدة التشغيل

على عكس الأنواع الترتيبية ، تتم مقارنة قيمها دائمًا بسلسلة من الأعداد الصحيحة ، وبالتالي يتم تمثيلها تمامًا في جهاز الكمبيوتر ، وقيم الأنواع الحقيقية

أنواع النص

أنواع النص (الحرف) هي أنواع البيانات التي تتكون من حرف واحد. يستخدم Windows رمز ANSI (اسم المؤسسة التي طورت هذا الرمز هو American National Standa

نوع منطقية

يبدو نوع البيانات المنطقية ، الذي سمي على اسم عالم الرياضيات الإنجليزي في القرن التاسع عشر J. Bull ، بسيطًا للغاية. ولكن هناك عدد من النقاط المثيرة للاهتمام المرتبطة بها. أولا ، إلى بيانات هذا

أجهزة الإخراج

تشمل أجهزة الإخراج ، أولاً وقبل كل شيء ، الشاشات والطابعات. الشاشة - جهاز للعرض المرئي للمعلومات (في شكل نص ، جداول ، أشكال ، رسومات ، إلخ). و

قائمة إدخال النص وعرض المكونات

هناك العديد من المكونات في مكتبة مكونات دلفي المرئية التي تتيح لك عرض المعلومات النصية وإدخالها وتحريرها. الجدول 16.1 يسردهم.

عرض النص في تسميات مكون التسمية ، StaticText ، واللوحة

تستخدم المكونات Label و StaticText (التي ظهرت فقط في Delphi 3) واللوحة بشكل أساسي لعرض تسميات مختلفة في النموذج.

تحرير النوافذ تحرير و MaskEdit

لعرضه المعلومات النصية، وحتى مع القدرة الإضافية على التمرير خلال النصوص الطويلة ، يمكنك أيضًا استخدام نوافذ التعديل والتحرير

متعدد الخطوط تحرير ويندوز مذكرة و RichEdit

مكونات المذكرة و RichEdit هي نوافذ متعددة الخطوط لتحرير النص. وهي ، مثل نافذة التحرير ، مجهزة بالعديد من الوظائف.

إدخال وعرض أعداد صحيحة - مكونات UpDown و SpinEdit

تحتوي دلفي على مكونات متخصصة توفر مدخلات للأعداد الصحيحة - UpDown و SpinEdit. يتحول مكون UpDown

قائمة مكونات الاختيار - ListBox و CheckBox و CheckListBox و ComboBox

تعرض مكونات ListBox و ComboBox قوائم السلاسل. أنها تختلف عن بعضها البعض في المقام الأول في أن ListBox يعرض فقط

وظيفة المدخلات

إطار الإدخال هو مربع حوار قياسي يظهر على الشاشة كنتيجة لاستدعاء وظيفة InputBox. قيمة الدالة InputBox هي سلسلة.

إجراء ShowMessage

يمكنك عرض مربع رسالة باستخدام إجراء ShowMessage أو وظيفة MessageDlg. إجراء ShowMessage

إعلان الملف

الملف عبارة عن بنية بيانات مسماة وهي سلسلة من عناصر البيانات من نفس النوع ، وعدد العناصر في التسلسل غير محدود عمليا

غرض الملف

تعريف متغير ملف تعريف فقط نوع مكون الملف. من أجل البرنامج لإخراج البيانات إلى ملف أو قراءة البيانات من ملف ، محددة

الإخراج إلى الملف

يتم الإخراج المباشر إلى ملف نصي باستخدام عبارة الكتابة أو الكتابة. ال منظر عام تتم كتابة هذه التعليمات التالي حول

فتح ملف للإخراج

قبل الإخراج إلى ملف ، يجب عليك فتحه. إذا كان البرنامج الذي يقوم بإنشاء ملف الإخراج قد تم استخدامه بالفعل ، فمن الممكن أن يكون الملف بنتائج البرنامج موجودًا بالفعل على القرص.

ملف الأخطاء المفتوحة

قد تفشل محاولة فتح الملف وتتسبب في حدوث خطأ في وقت تشغيل البرنامج. قد يكون هناك عدة أسباب لعدم فتح الملفات. على سبيل المثال ، سيحاول البرنامج

أجهزة الإدخال

يمكن أن تتضمن أجهزة الإدخال ما يلي: لوحة المفاتيح ، الماسح الضوئي ، الكمبيوتر اللوحي. لوحة مفاتيح الكمبيوتر - جهاز لإدخال المعلومات في جهاز كمبيوتر وتزويد إشارات التحكم.

فتح الملف

يتم فتح ملف للإدخال (القراءة) عن طريق استدعاء إجراء إعادة التعيين ، والذي يحتوي على معلمة واحدة - متغير الملف. قبل استدعاء الإجراء إعادة تعيين مع

قراءة الأرقام

ينبغي أن يكون مفهوما أنه في الملف النصي ليست أرقام ، ولكن صورهم. الإجراء الذي يتم تنفيذه بواسطة عبارات للقراءة أو readln هو بالفعل

خطوط القراءة

في البرنامج ، يمكن تعريف متغير السلسلة بطول أو بدون طول. على سبيل المثال: stroka1: string؛ stroka2

نهاية الملف

فليكن هناك بعض الملفات النصية على القرص. من الضروري عرض محتويات هذا الملف في مربع الحوار. الحل للمشكلة واضح: تحتاج إلى فتح الملف ، وقراءة السطر الأول ، s

وظائف دورة في البرنامج. دورات ما قبل الشرط وبعده

الخوارزميات لحل العديد من المشاكل هي دورية ، أي لتحقيق نتيجة ، يجب تنفيذ سلسلة معينة من الإجراءات عدة مرات. على سبيل المثال ، برنامج

لحلقة

يتم استخدام العبارة for إذا كانت هناك حاجة إلى سلسلة من الإجراءات عدة مرات ، وكان عدد التكرار معروفًا مسبقًا ، على سبيل المثال ، احسب قيم الوظائف

كسر و متابعة الأوامر

لإنهاء بيان الحلقة الحالية على الفور ، يمكنك استخدام روتين فاصل بدون معلمات (هذا روتين يلعب دور المشغل). على سبيل المثال ، عندما تكون في صفيف مع r المعروفة

حلقات متداخلة

إذا كانت الدورة تتضمن دورة واحدة أو أكثر ، فإن الدورة التي تحتوي على دورات أخرى تسمى الخارجية ، والدورة الموجودة في دورة أخرى

إعلان صفيف

يجب الإعلان عن صفيف ، مثل أي متغير برنامج ، في قسم تعريف المتغير قبل الاستخدام. بشكل عام ، بيان بيان مجموعة يشبه هذا

انتاج صفيف

إخراج الصفيف يعني الإخراج إلى شاشة العرض (في مربع حوار) لقيم عناصر الصفيف. إذا احتاج البرنامج إلى عرض قيم جميع عناصر المصفوفة ،

صفيف الدخول

يشير مصفوفة الإدخال إلى عملية الحصول من المستخدم (أو من ملف) أثناء تشغيل البرنامج على قيم عناصر الصفيف. حل "أمامي" لمشكلة الإدخال

باستخدام مكون StringGrid

من المريح استخدام مكون StringGrid لإدخال صفيف. توجد أيقونة مكون StringGrid في علامة تبويب إضافية (الشكل 19.1).

باستخدام مكون المذكرة

في بعض الحالات ، يمكنك استخدام مكون "المذكرة" لإدخال صفيف. يسمح لك مكون Memo بإدخال نص يتكون من عدد كبير بما فيه الكفاية من الأسطر ، لذلك فهو مناسب

يبحث عن الحد الأدنى (الحد الأقصى) عنصر الصفيف

دعنا نفكر في مهمة البحث عن الحد الأدنى لعنصر الصفيف باستخدام مثال لمجموعة من الأعداد الصحيحة. خوارزمية البحث عن الحد الأدنى (الحد الأقصى) لعنصر المصفوفة واضحة جدًا: أولاً

ابحث في صفيف العنصر المحدد

عند حل العديد من المشكلات ، يصبح من الضروري تحديد ما إذا كان الصفيف يحتوي على معلومات معينة أم لا. على سبيل المثال ، تحقق مما إذا كان اسم بتروف مدرجًا في قائمة الطلاب. زاده

أخطاء عند استخدام المصفوفات

عند استخدام المصفوفات ، يكون الخطأ الأكثر شيوعًا هو أن قيمة تعبير الفهرس تتجاوز الحدود المسموح بها المحددة عند الإعلان عن المصفوفة. إذا في

قائمة المراجع

1. أساسيات علوم الكمبيوتر: كتاب مدرسي. دليل للجامعات / موروزيفيتش ، ن. جوفيادينوفا ، ف. ليفاشينكو وآخرون ؛ إد. AN Morozevich. - مينسك: معرفة جديدة ، 2001. - 544 صفحة ، سوء.

مؤشر الموضوع

العداد ، صفيف 167 ، استراحة 276 ، 272 قرص مضغوط ، 161 const ، 298 متابعة ، 273

الموضوع 2. قياس المعلومات

2.1. نهج قياس المعلومات

لكل مجموعة متنوعة من الأساليب لتعريف مفهوم المعلومات ، من وجهة نظر قياس المعلومات ، نحن مهتمون اثنين منهم: تعريف C. شانون ، المستخدمة في نظرية المعلومات الرياضية ، وتعريف A. N. Kolmogorov ، المستخدمة في المجالات ذات الصلة بعلوم الكمبيوتر باستخدام أجهزة الكمبيوتر (علوم الكمبيوتر ).

ال نهج هادف يمكن إجراء تقييم نوعي للمعلومات: جديد ، عاجل ، مهم ، إلخ. وفقًا لشانون ، يتميز محتوى المعلومات الخاص بالرسالة بالمعلومات المفيدة التي يحتوي عليها - ذلك الجزء من الرسالة الذي يزيل تمامًا أو يقلل من حالة عدم اليقين في الموقف. عدم اليقين لحدث ما هو عدد النتائج المحتملة للحدث. على سبيل المثال ، يكمن عدم اليقين في الطقس ليوم الغد عادة في نطاق درجة حرارة الهواء وإمكانية هطول الأمطار.

وغالبا ما يسمى نهج ذات مغزى غير موضوعي، نظرًا لأن الأشخاص (الموضوعات) المختلفة يقومون بتقييم المعلومات حول نفس الموضوع بطرق مختلفة. ولكن إذا كان عدد النتائج لا يعتمد على أحكام الناس (حالة رمي يموت أو عملة معدنية) ، فحينها تكون المعلومات حول حدوث إحدى النتائج المحتملة موضوعية.

النهج الأبجدي بناءً على حقيقة أنه يمكن تشفير أي رسالة باستخدام تسلسل محدد من أحرف بعض الأبجدية. من وجهة نظر علم الكمبيوتر ، فإن حاملات المعلومات هي أي تسلسل من الأحرف المخزنة والمرسلة والمعالجة باستخدام الكمبيوتر. وفقًا لـ Kolmogorov ، لا يعتمد المحتوى المعلوماتي لسلسلة من الأحرف على محتوى الرسالة ، ولكن يتم تحديده حسب الحد الأدنى لعدد الأحرف المطلوب لترميزه. النهج الأبجدي هو هدف، أي لا يعتمد على موضوع إدراك الرسالة. يؤخذ معنى الرسالة في الاعتبار في مرحلة اختيار الحروف الأبجدية أو لا يؤخذ في الاعتبار على الإطلاق. للوهلة الأولى ، تبدو تعاريف شانون وكولموغوروف مختلفة ، لكنهما يتفقان جيدًا عند اختيار وحدات القياس.

2.2. وحدات المعلومات

لحل المشكلات المختلفة ، يضطر الشخص إلى استخدام معلومات حول العالم من حولنا. وكلما درس شخص ما بعض الظواهر بشكل كامل وشامل ، كلما كان من السهل أحيانًا العثور على إجابة على السؤال. لذلك ، على سبيل المثال ، تتيح لك معرفة قوانين الفيزياء إنشاء أجهزة معقدة ، ومن أجل ترجمة النص إلى لغة أجنبية ، تحتاج إلى معرفة قواعد القواعد وتذكر الكثير من الكلمات.

غالبًا ما يسمع المرء أن الرسالة تحمل معلومات قليلة أو ، على العكس ، تحتوي على معلومات شاملة. في الوقت نفسه ، يقوم مختلف الأشخاص الذين تلقوا الرسالة نفسها (على سبيل المثال ، بعد قراءة مقال في إحدى الصحف) بتقييم مقدار المعلومات الموجودة فيه بشكل مختلف. وذلك لأن معرفة الناس بهذه الأحداث (الظواهر) قبل تلقي الرسالة كانت مختلفة. لذلك ، فإن أولئك الذين يعرفون القليل عن ذلك سيعتبرون أنهم تلقوا الكثير من المعلومات ، في حين أن أولئك الذين يعرفون أكثر مما كتب في المقال سيقولون إنهم لم يتلقوا أي معلومات على الإطلاق. لذلك ، يعتمد مقدار المعلومات في الرسالة على كيفية ظهور الرسالة للمستلم.

ومع ذلك ، في بعض الأحيان ينشأ موقف عندما يتم إطلاع الناس على الكثير من المعلومات الجديدة الخاصة بهم (على سبيل المثال ، في محاضرة) ، ولا يتلقون أي معلومات (من السهل التحقق من ذلك أثناء المسح أو اختبار العمل). يحدث هذا لأن الموضوع نفسه ليس حاليًا ممتعًا للجمهور.

لذلك ، يعتمد مقدار المعلومات على حداثة المعلومات حول ظاهرة مثيرة للاهتمام لمستلم المعلومات. بمعنى آخر ، يتم تقليل عدم اليقين (أي عدم اكتمال المعرفة) بشأن مسألة الاهتمام بالنسبة لنا بالحصول على المعلومات. إذا تم التوصل إلى وضوح تام في هذه المسألة نتيجة لاستلام الرسالة (بمعنى أن حالة عدم اليقين ستختفي) ، فإنهم يقولون إنه قد تم تلقي معلومات شاملة. هذا يعني أنه ليست هناك حاجة لمزيد من المعلومات حول هذا الموضوع. على العكس من ذلك ، إذا ، بعد تلقي الرسالة ، فإن حالة عدم اليقين تظل كما هي (المعلومات المقدمة إما كانت معروفة بالفعل أو غير ذات صلة) ، ثم لم يتم تلقي أي معلومات (صفر معلومات).

إذا قلبت عملة معدنية وشاهدت أي جانب يسقط ، فسنحصل على معلومات معينة. كلا وجهي العملة "متساويان" ، لذلك فمن المحتمل أن يسقط أحدهما أو الآخر. في مثل هذه الحالات ، يقال أن الحدث يحمل معلومات في 1 بت. إذا وضعنا كرتين من الألوان المختلفة في الكيس ، ثم سحبنا كرة واحدة بشكل أعمى ، فسنحصل أيضًا على معلومات حول لون الكرة في 1 بت. تسمى وحدة المعلومات قليلا (bit) هو اختصار للكلمات الإنجليزية ثنائية الرقم ، مما يعني الرقم الثنائي.

في تكنولوجيا الكمبيوتر ، يقابل الشيء الحالة المادية لحامل المعلومات: ممغنط - لا ممغنط ، يوجد ثقب - لا يوجد ثقب. في هذه الحالة ، عادةً ما يتم الإشارة إلى إحدى الحالات بالرقم 0 ، والحالة الأخرى بالرقم 1. كما يسمح لك اختيار أحد الخيارين المحتملين بالتمييز بين الحقيقة المنطقية والباطل. يمكن لسلسلة البتات تشفير النص أو الصورة أو الصوت أو أي معلومات أخرى. تسمى طريقة تقديم المعلومات هذه الترميز الثنائي.

في علوم الكمبيوتر ، كمية تسمى بايت (بايت) ويساوي 8 بت. وإذا كان الشيء يسمح لك باختيار أحد الخيارين ، فإن البايت ، على التوالي ، 1 من أصل 256 (2 8). في معظم أجهزة الكمبيوتر الحديثة ، عند الترميز ، يتوافق كل حرف مع تسلسله الخاص المكون من ثمانية أصفار وأخرى ، أي بايت. يتم تعيين مراسلات البايت والأحرف باستخدام الجدول ، حيث يشير كل رمز إلى طابعه الخاص. على سبيل المثال ، في ترميز Koi8-R المستخدم على نطاق واسع ، يشتمل الحرف "M" على الرمز 11101101 ، والحرف "I" هو الرمز 11101001 ، والمساحة هي الكود 00100000.

جنبا إلى جنب مع وحدات البايت ، يتم استخدام وحدات أكبر لقياس كمية المعلومات:

1 كيلوبايت (كيلوبايت واحد) \u003d 2 10 بايت \u003d 1024 بايت ؛

1 ميغابايت (1 ميغا بايت) \u003d 2 10 كيلو بايت \u003d 1024 كيلو بايت ؛

1 غيغابايت (غيغابايت واحد) \u003d 2 10 ميغابايت \u003d 1024 ميغابايت.

في الآونة الأخيرة ، فيما يتعلق بزيادة حجم المعلومات المعالجة ، مثل الوحدات المشتقة المستخدمة:

1 تيرابايت (TB) \u003d 1024 غيغابايت \u003d 2 40 بايت ،

1 بيتابايت (Pb) \u003d 1024 تيرابايت \u003d 2 50 بايت.

فكر في كيفية حساب مقدار المعلومات في الرسالة باستخدام طريقة هادفة.

دع بعض الرسائل تحتوي على معلومات تفيد بأن أحد الأحداث المحتملة على قدم المساواة قد حدث. ثم ترتبط كمية المعلومات x الموجودة في هذه الرسالة وعدد الأحداث N بالصيغة: 2 × \u003d ن. الحل لهذه المعادلة مع المجهول x له الشكل: س \u003d سجل 2 ن. وهذا يعني أن مثل هذا الكم من المعلومات ضروري للقضاء على عدم اليقين من N خيارات مكافئة. هذه الصيغة تسمى الصيغ هارتلي. تم استلامه في عام 1928 من قبل المهندس الأمريكي R. Hartley. قام بصياغة عملية الحصول على المعلومات تقريبًا على النحو التالي: إذا تم تحديد عنصر x في مجموعة معينة تحتوي على عناصر مكافئة لـ N ، وهو معروف فقط أنه ينتمي إلى هذه المجموعة ، ثم للعثور على x ، تحتاج إلى الحصول على كمية المعلومات المساوية لـ سجل 2 N.

إذا كانت N تساوي قوة عدد صحيح من اثنين (2 ، 4 ، 8 ، 16 ، وما إلى ذلك) ، فمن السهل إجراء الحسابات "في العقل". خلاف ذلك ، يصبح مقدار المعلومات قيمة غير عدد صحيح ، ولحل المشكلة ، يجب عليك استخدام جدول اللوغاريتمات أو تحديد قيمة اللوغاريتم تقريبًا (أقرب عدد صحيح ، أكبر).

عند حساب اللوغاريتمات الثنائية للأرقام من 1 إلى 64 باستخدام الصيغة س \u003d سجل 2 ن الجدول التالي سوف يساعد.

| N | س | N | س | N | س | N | س |

| 1 | 0,00000 | 17 | 4,08746 | 33 | 5,04439 | 49 | 5,61471 |

| 2 | 1,00000 | 18 | 4,16993 | 34 | 5,08746 | 50 | 5,64386 |

| 3 | 1,58496 | 19 | 4,24793 | 35 | 5,12928 | 51 | 5,67243 |

| 4 | 2,00000 | 20 | 4,32193 | 36 | 5,16993 | 52 | 5,70044 |

| 5 | 2,32193 | 21 | 4,39232 | 37 | 5,20945 | 53 | 5,72792 |

| 6 | 2,58496 | 22 | 4,45943 | 38 | 5,24793 | 54 | 5,75489 |

| 7 | 2,80735 | 23 | 4,52356 | 39 | 5,28540 | 55 | 5,78136 |

| 8 | 3,00000 | 24 | 4,58496 | 40 | 5,32193 | 56 | 5,80735 |

| 9 | 3,16993 | 25 | 4,64386 | 41 | 5,35755 | 57 | 5,83289 |

| 10 | 3,32193 | 26 | 4,70044 | 42 | 5,39232 | 58 | 5,85798 |

| 11 | 3,45943 | 27 | 4,75489 | 43 | 5,42626 | 59 | 5,88264 |

| 12 | 3,58496 | 28 | 4,80735 | 44 | 5,45943 | 60 | 5,90689 |

| 13 | 3,70044 | 29 | 4,85798 | 45 | 5,49185 | 61 | 5,93074 |

| 14 | 3,80735 | 30 | 4,90689 | 46 | 5,52356 | 62 | 5,95420 |

| 15 | 3,90689 | 31 | 4,95420 | 47 | 5,55459 | 63 | 5,97728 |

| 16 | 4,00000 | 32 | 5,00000 | 48 | 5,58496 | 64 | 6,00000 |

في النهج الأبجدي ، إذا افترضنا أن جميع حروف الأبجدية تحدث في النص بنفس التردد (ممكن بنفس القدر) ، فكمية المعلومات التي يحملها كل حرف ( وزن المعلومات من شخصية واحدة) ، يتم حسابها بواسطة الصيغة: س \u003d سجل 2 نحيث N - قوة الأبجدية (إجمالي عدد الأحرف التي تشكل الأبجدية للتشفير المحدد). في الأبجدية التي تتكون من حرفين (الترميز الثنائي) ، يحمل كل حرف 1 بت (2 1) من المعلومات ؛ من أربعة أحرف - كل حرف يحمل 2 بت من المعلومات (2 2) ؛ من ثمانية أحرف - 3 بت (2 3) ، إلخ. حرف واحد من الأبجدية بسعة 256 (2 8) يحمل 8 بت من المعلومات في النص. كما اكتشفنا بالفعل ، يسمى هذا الكم من المعلومات بايت. يتم استخدام الأبجدية المكونة من 256 حرفًا لتمثيل النصوص في الكمبيوتر. يمكن إرسال بايت واحد من المعلومات بحرف واحد ترميزات ASCII. إذا كان النص بأكمله يتكون من أحرف K ، ثم باستخدام منهج أبجدي ، فسيتم تحديد حجم المعلومات الواردة فيه بواسطة الصيغة: ، حيث س - الوزن المعلوماتي لشخصية واحدة في الأبجدية المستخدمة.

على سبيل المثال ، يحتوي الكتاب على 100 صفحة ؛ في كل صفحة - 35 سطرًا ، في كل سطر - 50 حرفًا. نحسب كمية المعلومات الواردة في الكتاب.

تحتوي الصفحة على 35 × 50 \u003d 1750 بايت من المعلومات. مقدار جميع المعلومات في الكتاب (في وحدات مختلفة):

1750 × 100 \u003d 175000 بايت.

175000/1024 \u003d 170.8984 كيلوبايت.

170.8984 / 1024 \u003d 0.166893 ميغابايت.

2.3. نهج احتمالي لقياس المعلومات

صيغة لحساب كمية المعلومات التي تأخذ في الاعتبار احتمال غير متكافئ الأحداث التي اقترحها C. شانون في عام 1948. العلاقة الكمية بين احتمال الحدث ص وكمية المعلومات في الرسالة عنه س يتم التعبير عنها بواسطة الصيغة: x \u003d log 2 (1 / p). يمكن التعبير عن العلاقة النوعية بين احتمال الحدث ومقدار المعلومات في رسالة حول هذا الحدث على النحو التالي - فكلما قل احتمال حدوث حدث ، كلما زادت المعلومات التي تحتوي على رسالة حول هذا الحدث.

النظر في بعض الموقف. هناك 50 كرات في المربع. من هؤلاء ، 40 من البيض و 10 من السود. من الواضح أن احتمالية أن تسحب الكرة البيضاء أكثر من احتمال الكرة السوداء عند الانسحاب "دون النظر". يمكننا استخلاص استنتاج حول احتمالية الأحداث البديهية. سنقوم بتحديد احتمال لكل موقف. يدل على p h - احتمال الضرب عند سحب كرة سوداء ، p b - احتمال ضرب كرة بيضاء. ثم: p h \u003d 10/50 \u003d 0.2 ؛ ص ب 40/50 \u003d 0.8. لاحظ أن احتمال ضرب الكرة البيضاء يزيد بمقدار أربعة أضعاف عن احتمال وجود كرة سوداء. نستنتج: إذا N - هذا هو العدد الإجمالي للنتائج المحتملة لبعض العمليات (سحب الكرة) ، ومنهم حدث الفائدة بالنسبة لنا (سحب الكرة البيضاء) يمكن أن يحدث K مرات ، ثم احتمال هذا الحدث هو ك / ن. يتم التعبير عن الاحتمال في كسور وحدة. احتمال حدوث حدث موثوق هو 1 (من بين 50 كرة بيضاء ، يتم رسم كرة بيضاء). احتمال وقوع حدث مستحيل هو صفر (يتم سحب الكرة السوداء من 50 كرة بيضاء).

العلاقة الكمية بين احتمال الحدث ص ويتم التعبير عن مقدار المعلومات الموجودة في الرسالة حول ذلك x بواسطة الصيغة: ![]() . في مشكلة الكرات ، سيكون مقدار المعلومات في الرسالة حول إصابة كرة بيضاء وكرة سوداء:.

. في مشكلة الكرات ، سيكون مقدار المعلومات في الرسالة حول إصابة كرة بيضاء وكرة سوداء:.

النظر في بعض الأبجدية من م الشخصيات: ![]() واحتمال الاختيار من هذه الأبجدية بعض أناعشر رسائل لوصف (الترميز) لبعض حالة الكائن. سيؤدي كل اختيار من هذا القبيل إلى تقليل درجة عدم اليقين في المعلومات حول الكائن ، وبالتالي زيادة كمية المعلومات عنه. لتحديد متوسط \u200b\u200bقيمة كمية المعلومات في هذه الحالة لكل حرف من الحروف الأبجدية ، يتم تطبيق الصيغة

واحتمال الاختيار من هذه الأبجدية بعض أناعشر رسائل لوصف (الترميز) لبعض حالة الكائن. سيؤدي كل اختيار من هذا القبيل إلى تقليل درجة عدم اليقين في المعلومات حول الكائن ، وبالتالي زيادة كمية المعلومات عنه. لتحديد متوسط \u200b\u200bقيمة كمية المعلومات في هذه الحالة لكل حرف من الحروف الأبجدية ، يتم تطبيق الصيغة ![]() . في حالة محتمل على قدم المساواة انتخابات ع \u003d 1 / م. استبدال هذه القيمة في المساواة الأصلية ، نحصل عليها

. في حالة محتمل على قدم المساواة انتخابات ع \u003d 1 / م. استبدال هذه القيمة في المساواة الأصلية ، نحصل عليها

النظر في المثال التالي. لنفترض أنه عند رمي هرم رباعي السطوح غير متماثل ، فإن احتمالات السقوط من الوجوه هي كما يلي: p 1 \u003d 1/2 ، p 2 \u003d 1/4 ، p 3 \u003d 1/8 ، p 4 \u003d 1/8 ، ثم يمكن حساب كمية المعلومات التي تم الحصول عليها بعد رميها حسب الصيغة:

بالنسبة إلى هرم رباعي السطوح متماثل ، فإن كمية المعلومات ستكون: H \u003d log 2 4 \u003d 2 (bit).

لاحظ أنه بالنسبة للهرم المتماثل ، تبين أن كمية المعلومات أكبر من الهرم غير المتماثل. يتم تحقيق الحد الأقصى لقيمة كمية المعلومات للأحداث المحتملة على قدم المساواة.

أسئلة للتحكم الذاتي

1. ما هي مقاربات قياس المعلومات التي تعرفها؟

2. ما هي الوحدة الأساسية للمعلومات؟

3. كم بايت يحتوي على 1 كيلو بايت من المعلومات؟

4. إعطاء صيغة لحساب كمية المعلومات مع تقليل عدم اليقين في المعرفة.

5. كيفية حساب كمية المعلومات المرسلة في رسالة شخصية؟

عرض تقديمي حول موضوع علوم الحاسب ، الصف الثامن

بت هي واحدة من أشهر وحدات المعلومات المستخدمة. رقم ثنائي واحد في النظام الثنائي.

بايت - وحدة تخزين ومعالجة المعلومات الرقمية. في أنظمة الحوسبة الحديثة ، تعتبر البايت مساوية لثمانية بتات.

كيلوبايت هي وحدة قياس لمقدار المعلومات التي تساوي 1024 بايت.

ميغابايت - وحدة قياس مقدار المعلومات ، مساوية ، اعتمادًا على السياق ، 1 000 000 (106) أو 1 048 576 (220) بايت. يمكن للقرص المرن تخزين معلومات تبلغ 1.44 ميغابايت ، ويتضمن القرص المضغوط ما يصل إلى 700 ميجابايت. في اللغة العامية بالكمبيوتر ، يتم استبدال كلمة "ميجابايت" بالكلمات "متر" أو "ميغ".

الجيجابايت هي وحدة متعددة لقياس كمية المعلومات التي تساوي 109 \u003d 1،000،000،000 بايت. غالبًا ما يستخدم للإشارة إلى 230 \u003d 1،073،741،824 بايت ، والتي ، وفقًا لاقتراح اللجنة الكهروتقنية الدولية ، هي غيبية. يمكن نسخ ما يصل إلى 4.7 جيجابايت على قرص DVD من طبقة واحدة. في اللغة العامية بالكمبيوتر ، يتم استبدال كلمة "جيجابايت" بالكلمات "هكتار" أو "أزعج".

تيرابايت - وحدة قياس مقدار المعلومات تساوي 1099511627776 (240) بايت قياسي (8 بت) أو 1024 غيغا بايت. يتم استخدامه للإشارة إلى مقدار الذاكرة في الأجهزة الإلكترونية المختلفة. يمكن أن تحتوي محركات الأقراص الصلبة الحديثة على ما يصل إلى 3 تيرابايت من المعلومات.

Petabyte - وحدة قياس مقدار المعلومات تساوي 1015 أو 250 بايت. يستخدم للإشارة إلى كميات كبيرة جدًا من المعلومات. يعالج محرك بحث Google حوالي 24 Pb يوميًا ، ويقدر أرشيف الإنترنت حوالي 3 Pb من البيانات لعام 2009 ، بزيادة قدرها 100 تيرابايت شهريًا.

Exabyte (EB، Ebayt) - وحدة قياس مقدار المعلومات تساوي 1018 أو 260 بايت. ويعتقد أن الإنسانية قد خلقت أول 12 eb المعلومات في 300 ألف سنة. ولكن تم إنشاء الثاني 12 إب في 2 سنوات فقط.

Zettabytes - وحدة قياس مقدار المعلومات تساوي 270 بايت قياسي (8 بت) أو 1024 إكسابايت.

Yottabyte - وحدة قياس مقدار المعلومات تساوي 1024 أو 280 بايت. من المفترض أن

في نهاية القرن الحادي والعشرين ، ستصل كمية المعلومات إلى 4.22 Yb.

وحدة قياس كمية المعلومات هي مقدار المعلومات الموجودة في الرسالة ، مما يقلل من عدم اليقين في المعرفة بمقدار 2 مرات. وتسمى هذه الوحدة قليلا.

أصغر وحدة لقياس كمية المعلومات هي قليلا ، وأكبر وحدة المقبل هو بايت ، و

1 بايت \u003d 8 بت

يستخدم نظام SI الدولي البادئات العشرية "Kilo" (103) ، "Mega" (106) ، "Giga" (109) ، ... يتم تشفير المعلومات في الكمبيوتر باستخدام نظام الإشارة الثنائية ، لذلك يتم استخدام عامل 2n في وحدات متعددة لقياس كمية المعلومات.

1 كيلوبايت (كيلوبايت) \u003d 210 بايت \u003d 1024 بايت

1 ميغا بايت \u003d 210 كيلو بايت \u003d 1024 كيلو بايت

1 غيغابايت (GB) \u003d 210 ميغابايت \u003d 1024 ميغابايت

1 تيرابايت (TB) \u003d 210 غيغابايت \u003d 1024 غيغابايت

تيرابايت عبارة عن وحدة كبيرة جدًا من المعلومات ، لذلك نادرًا ما يتم استخدامها. تقدر جميع المعلومات التي جمعتها البشرية بعشرات التيرابايت.

ترميز النص الثنائي منذ نهاية الستينيات ، بدأ استخدام أجهزة الكمبيوتر أكثر فأكثر لمعالجة المعلومات النصية ، والآن تقضي معظم أجهزة الكمبيوتر الشخصية في العالم معظم وقتها في معالجة المعلومات النصية.

عادةً ما يتم استخدام 256 حرفًا مختلفًا لتمثيل المعلومات النصية (الأحرف الكبيرة والصغيرة من الأبجدية الروسية واللاتينية والأرقام والعلامات والرموز الرسومية ، وما إلى ذلك). نطرح السؤال التالي: "كم عدد بتات المعلومات أو البتات الثنائية اللازمة لتشفير 256 حرفًا مختلفًا؟"

يمكن اعتبار 256 حرفًا مختلفًا مثل 256 حالة (أحداث). وفقا للنهج الاحتمالي لقياس كمية المعلومات ، وكمية المعلومات المطلوبة ل الترميز الثنائي 256 حرفًا متساوية ؛

أنا \u003d log2 256 \u003d 8 بت \u003d 1 بايت

لذلك ، من أجل التشفير الثنائي لحرف واحد ، يلزم توافر بايت واحد من المعلومات أو 8 بتات. وبالتالي ، كل شخصية لها تسلسلها الفريد من ثمانية أصفار وتلك.

تعيين رمز لرمز ثنائي معين هو مسألة اتفاق ، والتي يتم إصلاحها في جدول الرموز. لسوء الحظ ، هناك خمسة ترميزات مختلفة من الحروف الروسية ، لذلك لن يتم عرض النصوص التي تم إنشاؤها في ترميز واحد بشكل صحيح في آخر.

زمنياً ، كان KOI8 ("رمز تبادل المعلومات ، 8 بت") أحد المعايير الأولى لترميز الحروف الروسية على أجهزة الكمبيوتر. يتم استخدام هذا الترميز على أجهزة الكمبيوتر التي تعمل بنظام التشغيل UNIX.

الترميز الأكثر شيوعًا هو الترميز القياسي لـ Microsoft Windows Cyrillic ، والذي يرمز إليه بالاختصار CP1251 (يشير مصطلح "CP" إلى "رمز الصفحة" ، "صفحة الرموز"). جميع التطبيقات المستندة إلى Windows التي تعمل مع اللغة الروسية تدعم هذا الترميز.

28 \u003d 256 حرفًا.

للعمل في بيئة نظام التشغيل MS DOS ، يتم استخدام ترميز "بديل" ؛ في مصطلحات Microsoft ، يتم استخدام ترميز CP866.

قامت Apple بتطوير ترميز الحروف الروسية (Mae) الخاص بأجهزة Macintosh.

وافقت المنظمة الدولية للتوحيد القياسي (ISO) على ترميز آخر يسمى ISO 8859-5 كمعيار للغة الروسية.

أخيرًا ، ظهر معيار يونيكود دولي جديد ، لا يعيّن بايت واحد ، ولكن اثنين لكل حرف ، وبالتالي يمكن استخدامه لتشفير ليس 256 حرفًا ، ولكن يصل إلى 65 536. هذا التشفير مدعوم بواسطة Microsoft Office 97-2003.

يحدث ترميز النص الثنائي بعدبالطريقة التالية: عند الضغط على مفتاح معين ، يتم إرسال سلسلة معينة من النبضات الكهربائية إلى الكمبيوتر ، مع كل رمز له تسلسله الخاص من النبضات الكهربائية (الأصفار والأخرى في لغة الآلة). يحدد برنامج لوحة المفاتيح وبرنامج تشغيل الشاشة الرمز من جدول الرموز ويقوم بإنشاء صورته على الشاشة.

وبالتالي ، يتم تخزين النصوص في ذاكرة الكمبيوتر في رمز ثنائي وتحويلها برمجياً إلى صور على الشاشة.

ترميز ثنائي للمعلومات الرسومية

منذ الثمانينات من القرن الماضي ، تطورت تكنولوجيا معالجة معلومات GRAPHIC على جهاز كمبيوتر بسرعة. تستخدم رسومات الحاسوب على نطاق واسع في نمذجة الكمبيوتر في البحث العلمي ، ومحاكاة الكمبيوتر ، والرسوم المتحركة للكمبيوتر ، ورسومات الأعمال ، والألعاب ، إلخ.

في السنوات الأخيرة ، نظرًا للزيادة الحادة في قدرات الأجهزة لأجهزة الكمبيوتر الشخصية ، تتوفر للمستخدمين الفرصة لمعالجة معلومات الفيديو.

معلومات الرسم على شاشة ديسيمثل النداء كصورة. الذي يتكون من نقاط (بكسل). في أجهزة الكمبيوتر الحديثة ، تعتمد الدقة (عدد النقاط على شاشة العرض) ، وكذلك عدد الألوان ، على محول الفيديو ويمكن تغييرها برمجياً.

يمكن أن يكون للصور الملونة أوضاع مختلفة: 16 لونًا ، 256 لونًا ، 65 536 لونًا (لون عالي) ، 16 777 216 لونًا (لون حقيقي). يمثل كل لون إحدى الحالات المحتملة لنقطة الشاشة. نحسب عدد البتات لكل نقطة المطلوبة لوضع اللون الحقيقي: I \u003d سجلات 65 536-16 بت \u003d 2 بايت.

دقة الشاشة الأكثر شيوعًا هي 800 × 600 بكسل ، أي 480000 نقطة. نحسب مقدار ذاكرة الفيديو المطلوبة لوضع الألوان الحقيقي: 1 \u003d 2 بايت 480،000 \u003d 960،000 بايت \u003d 937.5 كيلو بايت. وبالمثل ، يتم حساب مقدار ذاكرة الفيديو اللازمة لتخزين الصورة النقطية للصورة لأوضاع الفيديو الأخرى.

تصريح

256 لونا

65.536 لون

1677716 لونا

في ذاكرة الفيديو الخاصة بذاكرة الكمبيوتر ، يتم تخزين صورة نقطية ، وهي رمز صورة ثنائي ، من هنا يقرأها المعالج (50 مرة على الأقل في الثانية) ويتم عرضها على الشاشة. ترميز ثنائي للمعلومات الصوتية. في بداية التسعينيات ، حصلت أجهزة الكمبيوتر الشخصية على فرصة للعمل مع معلومات الصوت. يمكن لكل كمبيوتر به بطاقة صوت حفظ الملفات وتشغيل معلومات الصوت. بمساعدة أدوات البرامج الخاصة (برامج تحرير ملفات الصوت) ، هناك فرص كبيرة لإنشاء الملفات الصوتية وتحريرها والاستماع إليها. يتم إنشاء برامج التعرف على الكلام ، ويصبح من الممكن التحكم في الكمبيوتر بصوت.

مع ترميز ثنائي التناظريةإشارة صوتية ، يتم أخذ عينات من الإشارة المستمرة ، أي ، يتم استبدالها بسلسلة من العينات الفردية - العينات. تعتمد جودة التشفير الثنائي على معلمتين: عدد مستويات الإشارة المنفصلة المعترف بها وعدد العينات في الثانية.

يمكن أن توفر بطاقات الصوت المختلفة عينات 8 أو 16 بت.

استبدال إشارة صوتية مستمرة مع تمثيلها المنفصل في شكل خطوات

تسمح لك البطاقات ذات 8 بت بترميز 256 مستوى مختلف من عينات الإشارة الصوتية ، على التوالي ، 16 بت - 65 536 مستوى.

يمكن أن يأخذ تردد أخذ العينات لإشارة صوتية تمثيلية (عدد العينات في الثانية) القيم التالية: 5.5 كيلو هرتز ، 11 كيلو هرتز ، 22 كيلو هرتز و 44 كيلو هرتز. وبالتالي ، يمكن أن تكون جودة الصوت في شكل منفصل رديئة للغاية (جودة البث) عند 8 بتات و 5.5 كيلو هرتز وعالية جدًا (جودة القرص المضغوط الصوتي) عند 16 بت و 44 كيلو هرتز.

يمكنك تقدير حجم ملف الصوت الأحادي مع مدة صوت مدتها ثانية واحدة بمعدل جودة صوت متوسط \u200b\u200b(16 بت ، 22 كيلو هرتز). هذا يعني أنه يجب ضرب 16 بت لكل عينة بـ 22000 عينة في الثانية ، حيث نحصل على 43 كيلوبايت.